Tipe Sampel: EXE

Size: 108 KB

File Induk: WINWORD.EXE

CRC32: 144ef1c1

MD5: 90d7d34d314ac402a4d63f568cbd060d

Beberapa minggu yang lalu, Saya mendapatkan keluhan dari teman Saya bahwa file-file Dokumen Microsoft Word (*.doc dan *.docx) yang berada di dalam Flashdisknya telah terinfeksi virus menjadi file aplikasi (*.exe) setelah dicolokkan ke komputer lain. Dan memang belum semua antivirus bisa mendeteksi virus ini.

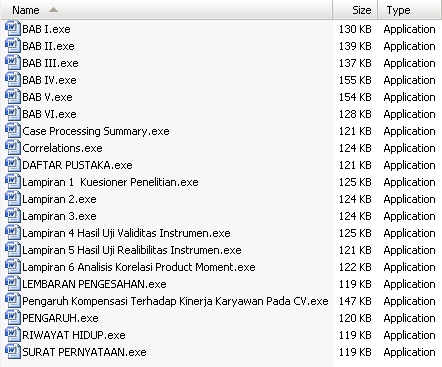

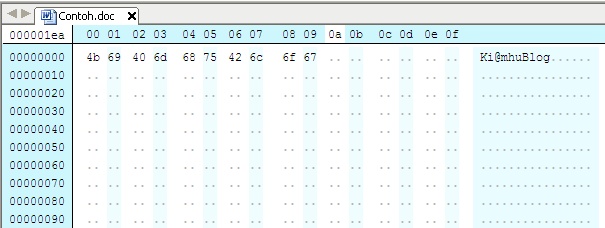

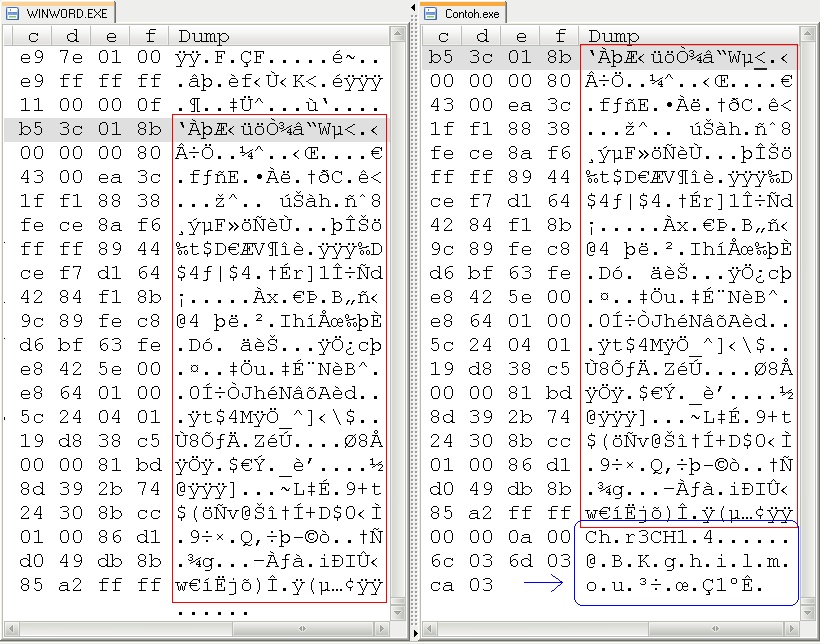

Perbandingan file sebelum dengan setelah diinfeksi virus Mow:

Beberapa saat setelah itu, Saya mencoba Browsing untuk mencari Sampel lain dari virus ini. Dan ternyata saya menemukan dua varian lainnya dari virus ini pada forum Anti Virus Lokal Smadav, yaitu:

Varian 1

Size: 103 KB

CRC32: 559bfdac

MD5: f5e196696fd1b554857d07e4db58d046

Varian 2

Size: 175 KB

CRC32: 6e2d0753

MD5: 149478e1a7d46897773195b990b4425f

Dan tidak menutup kemungkinan masih terdapat Varian yang lain.

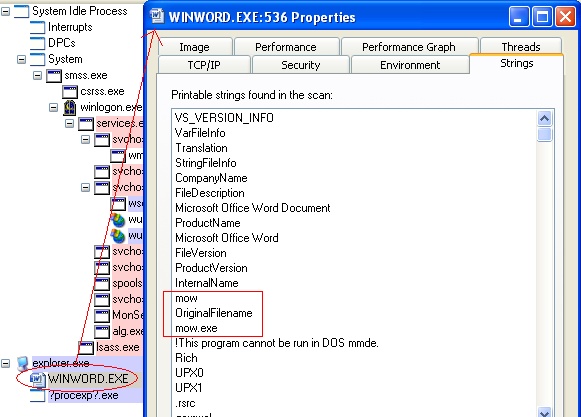

Penamaan Mow ini didasarkan pada String yang terdapat pada WINWORD.EXE:

Berkaca dari virus Trojan jadul, yang mana hanya menyembunyikan (Hidden) file dokumen aslinya, kemudian membuat file exe duplikat virus dengan nama yang sama dengan nama file dokumen yang disembunyikannya dengan harapan agar User terkecoh dan membuka file duplikat virus tersebut. Jadi, dokumen aslinya sebenarnya tidak hilang melainkan hanya disembunyikan saja.

Lain dengan itu, virus Mow tidak menyembunyikan dokumen, tetapi 'menelannya' dan menghasilkan file terinfeksi dengan nama yang sama dengan nama dokumen yang diinfeksi. Jadi, dokumen aslinya tidak ada lagi/hilang walaupun Anda telah melakukan setting terhadap Folder Options ataupun menjalankan perintah attrib pada Command Prompt.

Hati-hati dengan file yang terinfeksi ini, karena selain bisa menginfeksi komputer yang masih sehat, Scan yang dilakukan dengan Sebagian besar (Hampir Semua) Anti Virus ternyata hanya menghapus langsung file hasil yang terinfeksi ini tanpa diperbaiki menjadi file dokumen aslinya. Jadi, Anda dihadapkan dengan dilema antara tetap menyimpan file hasil infeksi ini karena takut kehilangan dokumen aslinya ataupun menghapusnya saja agar komputer anda aman dari virus ini.

Aksi File

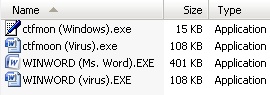

Sewaktu komputer terserang dengan virus ini, akan terdapat 2 file berikut:

C:\WINDOWS\system32\WINWORD.EXE

C:\WINDOWS\system32\Com\ctfmoon.exe

C:\WINDOWS\system32\Com\ctfmoon.exe

WINWORD.EXE dan ctfmoon.exe merupakan 2 file yang identik (kode signature MD5 yang sama).

WINWORD.EXE (induk virus) ini dibuat dengan nama yang sama dengan aplikasi Ms. Word WINWORD.EXE yang terdapat pada: C:\Program Files\Microsoft Office\Office12 untuk mengecoh User. Begitu juga ctfmoon.exe ini dibuat dengan nama yang menyerupai ctfmon.exe (File Windows) pada: C:\WINDOWS\system32 yang juga untuk mengelabui User.

Saat mulai dijalankan, WINWORD.EXE dan ctfmoon.exe pertama sekali akan menghapus semua file maupun folder di dalam C:\WINDOWS\Temp\_$Cf. Tentang ini, akan dibahas lebih detil pada segmen (*).

Aksi Regitry

Untuk mempertahankan dirinya, virus ini membuat value Registry berikut ini agar WINWORD.EXE dan ctfmoon.exe selalu aktif setiap kali User melakukan log on pada Windows:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run,

ctfmoon.exe = "C:\WINDOWS\system32\Com\ctfmoon.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

AUTOWORD = "C:\WINDOWS\system32\WINWORD.EXE"

HKEY_USERS\[USER]\Software\Microsoft\Windows\CurrentVersion\Run,

ctfmoon.exe = "C:\WINDOWS\system32\Com\ctfmoon.exe"

ctfmoon.exe = "C:\WINDOWS\system32\Com\ctfmoon.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

AUTOWORD = "C:\WINDOWS\system32\WINWORD.EXE"

HKEY_USERS\[USER]\Software\Microsoft\Windows\CurrentVersion\Run,

ctfmoon.exe = "C:\WINDOWS\system32\Com\ctfmoon.exe"

NB: Walaupun identik, namun peran ctfmoon.exe tidaklah sebesar WINWORD.EXE. Jika ctfmoon.exe dijalankan, maka dia hanya bertugas untuk membuat kembali file WINWORD.EXE (apabila telah sempat dihapus/dibersihkan) dan menjalankannya kembali. File ctfmoon.exe ini sama sekali tidak mengubah registry. Jadi, ctfmoon.exe hanya bertindak sebagai pemicu ulang.

Infeksi File Dokumen

Salah satu hal yang paling merugikan dari virus ini adalah penginfeksian terhadap file Ms. Word. File dokumen asli dalam bentuk doc maupun docx tidak ditemukan lagi, sehingga bisa dikatakan virus ini 'menelannya'.

Adapun proses penginfeksian yang dilakukannya:

Mencari file doc dan docx pada setiap Drive yang dibuka User

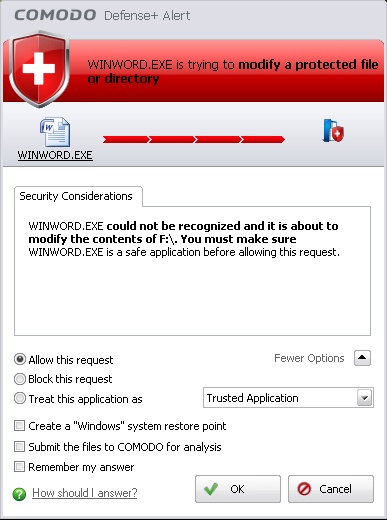

Saat aktif, virus ini tidak langsung mencari file doc dan docx pada setiap drive (C, D, E, dstnya) sebagai target infeksinya sampai suatu saat User membuka Drive/Folder yang di dalamnya berisi file doc dan docx. Penginfeksian yang dilakukannya pun hanya terbatas pada folder yang dibuka oleh User saja sampai User membuka folder yang lain.

Tetapi ada pengecualian untuk Removable Disk (seperti Flash Disk ataupun Hard Disk External), file doc dan docx di dalamnya akan langsung diinfeksinya tanpa menunggu User untuk membukanya.

|

| WINWORD.EXE Sedang Mengakses Removable Disk Tanpa Menunggu User Untuk Membukanya |

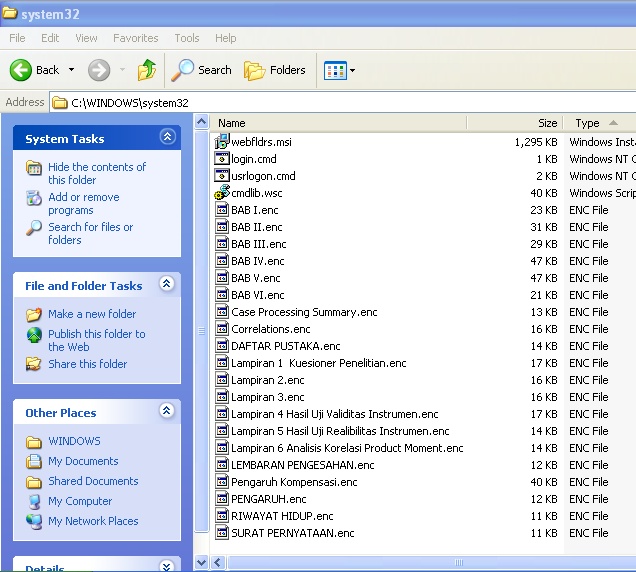

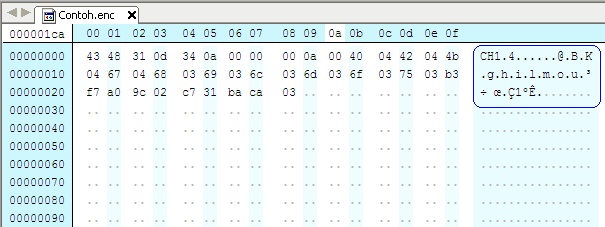

Membuat file enkripsi *.enc dari dokumen target infeksi

Setelah menemukan target dokumen, virus mulai membuat file enkripsinya yang berekstensi *.enc pada C:\WINDOWS\system32. Enkripsi ini menggunakan metode Huffman.

Menghapus file dokumen aslinya

Setelah melakukan enkripsi, virus ini kemudian akan menghapus file dokumen aslinya.

Membuat file virus dengan nama yang sama dengan file dokumen yang dihapus

Setelah menghapusnya, virus ini akan menggunakan kembali file hasil enkripsinya untuk membuat file virus berkestensi *.exe. File virus ini mempunyai nama yang sama dengan nama dokumen yang telah dhapusnya. File inilah sebagai hasil akhir penginfeksian terhadap file dokumen.

Karena file dokumen aslinya telah dihapus, maka diharapkan User tidak memiliki pilihan lain selain membuka kembali file hasil infeksi ini. Dengan membuka file hasil infeksi ini maka komputer tadinya bersih ataupun sedang dibersihkan, akan diserang (kembali) oleh virus ini.

|

| Perbandingan Antara File Dokumen Asli, File yang Dienkripsi, dan File Hasil Infeksi |

Untuk lebih mengerti tentang teknik pengenkripsian Huffman, Lihat ilustrasi berikut ini:

Apa yang terjadi jika User membuka file hasil infeksi ini?

Apabila User membuka/menjalankan file hasil infeksi ini, maka file ini akan:

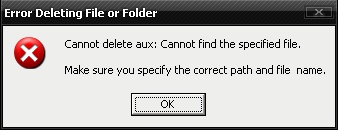

Menghapus file maupun folder di dalam C:\WINDOWS\Temp\_$Cf

Folder C:\WINDOWS\Temp\_$Cf ini merupakan folder yang dibuat oleh file hasil infeksi ini sebelumnya. Seluruh file dan folder didalamnya akan dihapus kecuali folder yang beratribut Hidden. Tujuan menghapusnya mungkin untuk menghilangkan jejak.

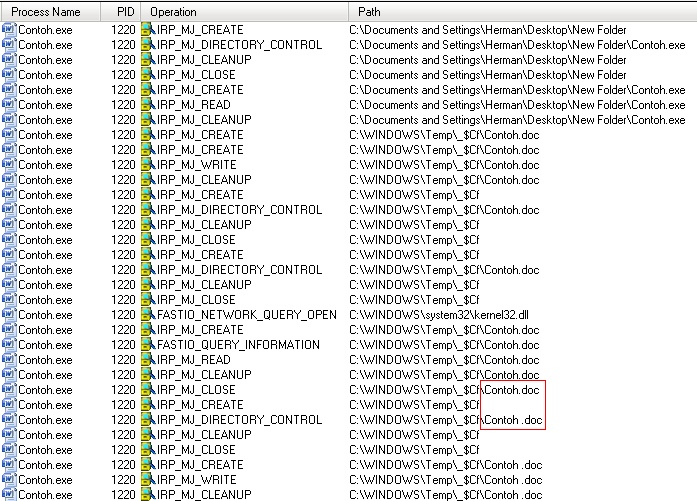

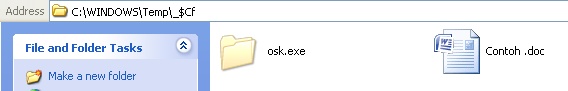

Membuat file osk.exe dan Mengekstrak file dokumen asli (sebelum diinfeksi)

File hasil infeksi ini akan membuat file osk.exe (File osk.exe ini identik dengan WINWORD.EXE dan ctfmoon.exe) pada folder C:\WINDOWS\Temp\_$Cf dan kemudian mengekstrak file dokumen aslinya ke folder C:\WINDOWS\Temp\_$Cf dengan nama file yang sama. Kemudian, melakukan penambahan satu buah karakter 'Spasi' pada nama file dokumen ini.

|

| File Dokumen Aslinya Diekstrak Terlebih Dahulu Dengan Nama File yang Sama, Kemudian Ditambahi Karakter Spasi |

|

| Perhatikan Pertambahan 1 Buah Karakter Spasi Pada Nama File Dokumen Asli yang Telah Diekstrak |

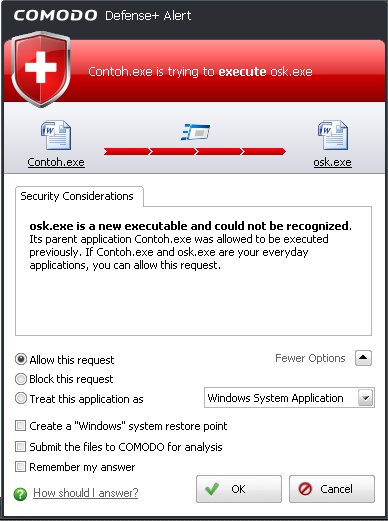

Menjalankan osk.exe dan membuka file dokumen asli yang telah diekstraknya ini

Setelah itu, file hasil infeksi ini akan menjalankan osk.exe yang perannya sama dengan ctfmoon.exe. Jadi, osk.exe di sini berfungsi untuk menyebar ke komputer lain ataupun sebagai pemicu ulang pada komputer yang telah diserangnya.

|

| File Hasil Infeksi Sedang Menjalankan osk.exe |

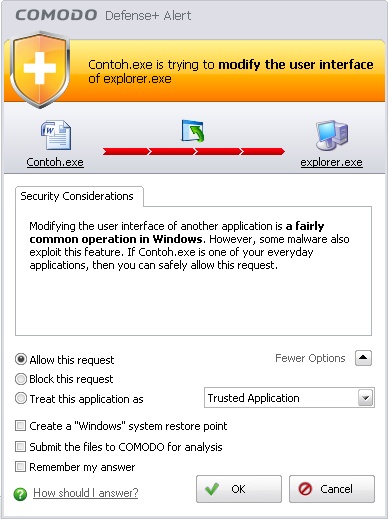

Setelah menjalankan osk.exe, file hasil infeksi ini akan memerintahkan Windows Explorer (C:\WINDOWS\explorer.exe) untuk membuka file dokumen asli yang telah diekstraknya ini. Singkatnya, file dokumen asli yang telah di-'telan'-nya ini kemudian akan di-'muntahkan'-nya kembali.

|

| File Hasil Infeksi Sedang Memerintahkan explorer.exe untuk Membuka File Dokumen Aslinya |

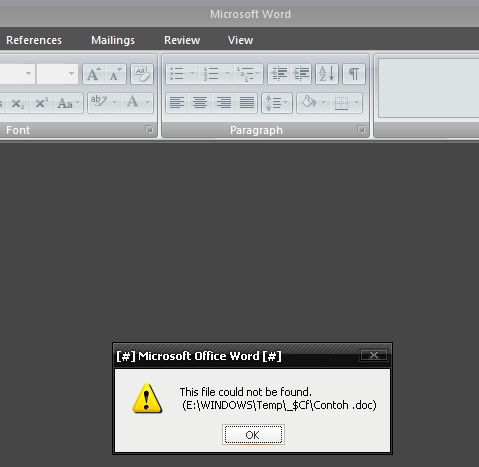

(*) Saat mulai dijalankan, osk.exe (demikian juga dengan WINWORD.EXE dan ctfmoon.exe) pertama sekali akan menghapus semua file maupun folder di dalam C:\WINDOWS\Temp\_$Cf. Jadi, file dokumen asli yang telah diekstraknya ini sebenarnya akan duluan terhapus sebelum sempat dibuka oleh Windows Explorer. Ini akan membuat trauma para pengguna komputer yang terserang virus ini karena tidak dapat membuka kembali dokumen yang telah terinfeksi.

|

| File Dokumen yang Telah Diekstrak Tidak Bisa Dibuka Karena Telah Dihapus Oleh osk.exe |

Untuk beberapa kasus pengecualian, mungkin saja antivirus yang digunakan tidak mendeteksi file hasil infeksi tetapi mendeteksi osk.exe sebagai virus, sehingga akses terhadap file hasil infeksi tidak dicegah tetapi akses terhadap osk.exe berhasil dicegah. Jadi, osk.exe tidak sempat menjalankan aksinya (karena dicegah) sehingga tidak sempat menghapus file dokumen asli (yang telah diekstraknya) di dalam C:\WINDOWS\Temp\_$Cf. Dalam kasus ini, file dokumen aslinya berhasil dibukanya.

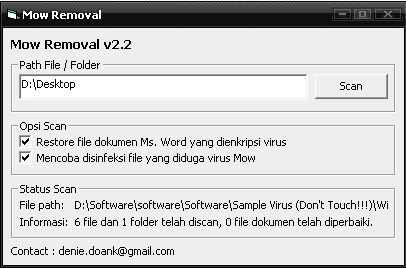

Pembersihan

Pembersihan virus Mow cukup mudah, download saja Aplikasi berikut ini:

PCMAV Express for Mow

Aplikasi ini dibuat oleh Tim PCMAV (Antivirus Buatan) Indonesia.

Mow Removal

Aplikasi ini dibuat oleh Seorang Programmer yang dilampirkan pada halaman ini. Keunggulan aplikasi ini adalah dapat memilih Path tertentu untuk discan sehingga cocok untuk menyembuhkan file dokumen kita yang terinfeksi pada Removable Drive tetapi belum sempat menginfeksi komputer kita.

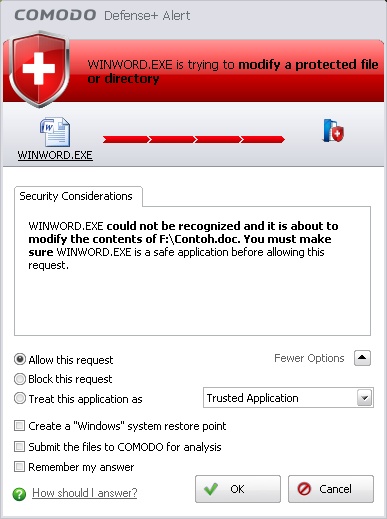

Pencegahan

Membuat folder osk.exe yang tidak bisa dihapus

Satu-satunya cara bagi virus ini untuk menular ke komputer yang sehat adalah melalui file dokumen yang berhasil diinfeksinya. Jika file yang telah diinfeksi ini dipindahkan ke komputer yang masih sehat (melalui Removable Disk) dan dijalankan, maka virus ini akan menular lewat osk.exe yang dibuatnya pada C:\WINDOWS\Temp\_$Cf. Kemudian setelah osk.exe ini dijalankan, maka osk.exe akan membuat file WINWORD.EXE pada folder C:\WINDOWS\system32. Dan pada gilirannya, WINWORD.EXE yang akan dijalankan terus menerus dan berperan sebagai induk virus.

Untuk tujuan itu, bisa dengan dibuat satu folder baru bernama osk.exe dan letakkan pada C:\WINDOWS\Temp\_$Cf. Dengan dibuat folder dengan nama yang sama, file osk.exe dari virus tidak akan muncul karena Windows tidak mengijinkan ada dua file/folder yang bernama sama dalam lokasi yang sama.

Tetapi, folder yang telah dibuat ini haruslah tidak bisa dihapus secara manual dan berartibut Hidden. Cara membuat folder ini:

1. Tekan:  + R

+ R

+ R

+ R2. Ketikkan "cmd" dan tekan Enter

3. Copy dan pastekan tulisan di bawah ini dan tekan Enter setelahnya:

mkdir \\.\E:\WINDOWS\Temp\_$Cf\osk.exe\nul\con\aux

attrib E:\WINDOWS\Temp\_$Cf\osk.exe +s +h

attrib E:\WINDOWS\Temp\_$Cf\osk.exe +s +h

NB: Jangan mengabaikan satu buah karakter Enter Ingat sesuaikan tulisan C di atas sesuai dengan Drive sistem Windows berada.

Hasilnya, akan terbentuk sebuah folder osk.exe yang didalam folder ini terdapat folder nul. Di dalam folder nul terdapat folder con. Dan yang terakhir, di dalam folder con terdapat folder aux. Folder con, nul, dan aux ini tidak bisa dihapus dengan cara yang biasa karena mengandung nama sistem variabel windows.

Nama-nama folder yang tidak bisa dihapus selain ketiga nama di atas adalah: Prn, Com1, Com2, hingga Com9, dan Lpt1, Lpt2, hingga Lpt9.

Dengan ini, komputer tidak bisa terinfeksi oleh virus ini walaupun anda membuka file dokumen yang telah diinfeksinya karena folder osk.exe yang telah dibuat ini akan menghalangi terbentuknya osk.exe virus.

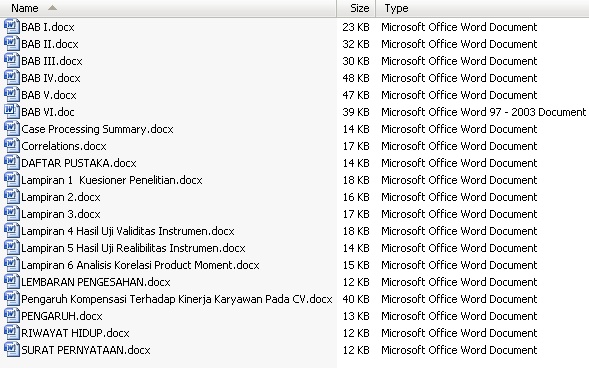

Dengan tidak terbentuknya file virus osk.exe, maka file dokumen asli (yang telah diekstraknya) di dalam C:\WINDOWS\Temp\_$Cf tidak terhapus sehingga kita bisa mendapatkan kembali file dokumen aslinya.

Perhatikan gambar di bawah, ketika membuka file Contoh.exe, file Contoh .doc tidak terhapus sehingga kita bisa memindahkan file dokumen asli Contoh .doc ini ke tempat lain. Dengan ini, kita bisa mendapatkan Contoh .doc secara langsung tanpa harus menggunakan kedua Removal di atas untuk mengembalikan Contoh.exe menjadi Contoh.doc.

Lindungi file dokumen anda

Lindungi file *.doc dan *.docx Anda dengan cara ini agar tidak diinfeksi ketika berhadapan dengan virus ini. Terutama yang berada di dalam Removable Disk (Flash Disk ataupun External Hard Disk), karena bisa saja suatu saat Flash Disk anda dicolokkan ke komputer yang telah terserang virus Mow.

Selesai, komputer Anda telah aman dari virus Mow.

Perluasan kata kunci: cara membersihkan virus mow, analisis virus mow

review nya hebat, kang Herman ... saya jadi ingat bbrp thn lampau, yaitu Trojan Backdoor Generic_6 yg dikenal dg nama KSpoold.exe utk variant FTZ, dan dg nama AVMeter32.dll utk variant JQW. Trojan ini menginfeksi dg menambah file-size dg 324kB.

ReplyDeleteSedangkan MOW menambah file-size dg +107kB.

Jd saran sy, pada keterangan dibawah spoiler "perbandingan ..." bisa di-edit sbb: "... mengalami pertambahan file yg tetap, yaitu +107kB." Ini bs dijadikan indikator infeksi MOW.

Tapi ini sekedar saran aja kang ... sukses terus ... :)

Iyaa.. Trims atas koreksinya gann..

DeleteAgan bener-bener Mastah deee.. :)

Bener gann.. KSpoold.exe juga mengincar file Ms. Word tetapi menginfeksinya tanpa melakukan enkripsi. Dan virus mow menyempurnakannya dengan enkripsi.. :D

Sukses teruss.. :)

analisisnya keren bro.. virus ini memang banyak varian nya.. keep blogging

ReplyDeleteTerima kasih Bro.. Artikel virus Mow yang agan buat menjadi inspirasi ane.. :)

Delete:mantap: gan Analisisnya, Penjelasannya bagus...

ReplyDeleteTerima kasih juga atas infonya gan. :lanjutkan:

Terima kasih atas kunjungannya.. :)

DeleteMau tanya gan, kalau ada documen word yang terinfeksi virus, kemudian documen tersebut saya buka,,, apakah documen word lainnya dapat langsung terinfeksi juga ? Mohon bantuan nya gan

ReplyDeleteSekarang sudah ada virus baru yaitu Ransomware yang mengenkripsi (mengunci) dokumen. Bedakan antara terenkripsi dengan ternfeksi.

DeleteJika suatu dokumen sudah terinfeksi, dia ikut menyebarkan virus di komputer tempat dia dibuka sehingga komputer itu jadi bervirus dan akan mengincar semua dokumen di dalam komp itu juga.

Jika cuma terenkripsi, virus tidak akan menyebar karena file terkenripsi memang tidak bisa dibuka lagi dan tidak mengandung virus.